.

DIY 風氣值得推廣。

事前預約者,可在現場進行 SAFECAST 輻射偵測儀組裝:

與 Maker Faire 無關,但值得大家見識一下的機器豹:

.

2015年5月30日 星期六

2015年5月25日 星期一

hTC salsa c510e 刷 HBOOT、刷 recovery、刷 ROM

.

刷 HBOOT

這是 hTC salsa c510e 原來的 HBOOT-1.07.0000 :

到 htcdev.com 下載 RUU 程式(PH1111000_Icon_G_hboot_1.08.0000_R.exe),從中提取

rom.zip。

將 rom.zip 改名為 PH11IMG.zip ,copy 到 TF卡的根目錄。

讓手機進入 HBOOT 模式,它會自動將 TF卡裡的 PH11IMG.zip 刷入。

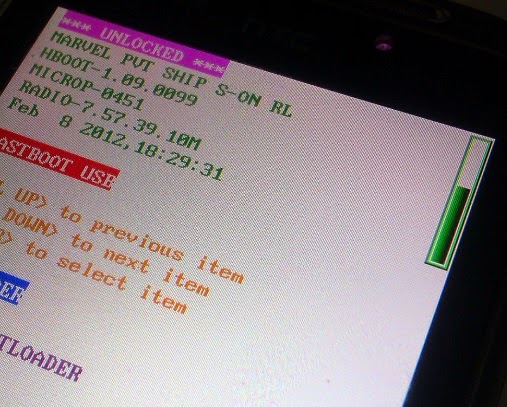

刷好後,變成 HBOOT-1.08.0000 ,而且最上一行顯示 LOCKED :

LOCKED 變 UNLOCKED

參考:

http://electronmania.blogspot.tw/2015/04/puppy-linux-htc-wildfire-s-recovery-rom.html

步驟 3~6。

刷 recovery

參考:

http://electronmania.blogspot.tw/2015/04/puppy-linux-htc-wildfire-s-recovery-rom.html

步驟 7。

網路上可以找到 CWM 5.0.2.6:

刷 ROM

在網路上只能找到台灣版的 1.13.715.1 RUU:

RUU_Icon_G_Chunghwa_1.13.751.1_Radio_47.14.35.3030H_7.47.35.17_release_193940_signed.exe

我們可以從中提取 rom.zip 再提取 boot.img 與 system.img ,然後藉 fastboot :

fastboot flash boot boot.img

fastboot flash system system.img

就可以刷成 1.13.715.1。

接著將 recovery 刷回從 rom.zip 裡面提取的原廠 recovery.img。

這樣才可以從 1.13.715.1 進行線上更新到 1.13.751.6。

但是更新到 1.13.751.6 之後,Wi-Fi 會失效。(如果可以3G上網,或許可以透過3G上網進行

線上更新到 1.13.751.8)

如果沒有3G上網可用,那要如何處理1.13.751.6 的 Wi-Fi 失效問題呢?我有找到方法,就是

刷從

OTA_Icon_G_Chunghwa_1.13.751.6-1.13.751.1_release_202253uwaycmx04av4x96q.zip

裡提取出來的 boot.img。

Wi-Fi功能恢復後,就可線上更新到 1.13.751.8。

升級到 1.13.751.8 之後, Wi-Fi 如果還是失效,那就再刷

OTA_Icon_G_Chunghwa_1.13.751.8_R-1.13.751.6_release_233168u6nx8q1yutc0w6i0.zip

裡面的 boot.img。

最後,終於可以完整的回到台灣版 1.13.751.8。

刷 4.0 以上的 ROM

網路上還有很多 4.0 以上的 ROM 可用。

4.0 以上的 ROM都可以選用繁體字。也比較容易拓展內部記憶空間。

.

刷 HBOOT

這是 hTC salsa c510e 原來的 HBOOT-1.07.0000 :

到 htcdev.com 下載 RUU 程式(PH1111000_Icon_G_hboot_1.08.0000_R.exe),從中提取

rom.zip。

將 rom.zip 改名為 PH11IMG.zip ,copy 到 TF卡的根目錄。

讓手機進入 HBOOT 模式,它會自動將 TF卡裡的 PH11IMG.zip 刷入。

刷好後,變成 HBOOT-1.08.0000 ,而且最上一行顯示 LOCKED :

LOCKED 變 UNLOCKED

參考:

http://electronmania.blogspot.tw/2015/04/puppy-linux-htc-wildfire-s-recovery-rom.html

步驟 3~6。

刷 recovery

參考:

http://electronmania.blogspot.tw/2015/04/puppy-linux-htc-wildfire-s-recovery-rom.html

步驟 7。

網路上可以找到 CWM 5.0.2.6:

刷 ROM

在網路上只能找到台灣版的 1.13.715.1 RUU:

RUU_Icon_G_Chunghwa_1.13.751.1_Radio_47.14.35.3030H_7.47.35.17_release_193940_signed.exe

我們可以從中提取 rom.zip 再提取 boot.img 與 system.img ,然後藉 fastboot :

fastboot flash boot boot.img

fastboot flash system system.img

就可以刷成 1.13.715.1。

接著將 recovery 刷回從 rom.zip 裡面提取的原廠 recovery.img。

這樣才可以從 1.13.715.1 進行線上更新到 1.13.751.6。

但是更新到 1.13.751.6 之後,Wi-Fi 會失效。(如果可以3G上網,或許可以透過3G上網進行

線上更新到 1.13.751.8)

如果沒有3G上網可用,那要如何處理1.13.751.6 的 Wi-Fi 失效問題呢?我有找到方法,就是

刷從

OTA_Icon_G_Chunghwa_1.13.751.6-1.13.751.1_release_202253uwaycmx04av4x96q.zip

裡提取出來的 boot.img。

Wi-Fi功能恢復後,就可線上更新到 1.13.751.8。

升級到 1.13.751.8 之後, Wi-Fi 如果還是失效,那就再刷

OTA_Icon_G_Chunghwa_1.13.751.8_R-1.13.751.6_release_233168u6nx8q1yutc0w6i0.zip

裡面的 boot.img。

最後,終於可以完整的回到台灣版 1.13.751.8。

刷 4.0 以上的 ROM

網路上還有很多 4.0 以上的 ROM 可用。

4.0 以上的 ROM都可以選用繁體字。也比較容易拓展內部記憶空間。

.

2015年5月20日 星期三

安裝 Puppy Linux 為硬碟唯一系統

.

(

7.0.4 版的安裝,可以看這裡:

http://electronmania.blogspot.tw/2016/09/xenialpup704twscim_4.html

老電腦安裝 Windows 有跑不動的困擾,想把老電腦安裝成包含Windows的多重作業系統,

其實也沒什麼意義。所以,在老電腦上只安裝 Linux 一種作業系統是很務實的作法。

本文說明如何以USB啟動 tahr-6.0.2_大甲溪_1.0 ,再將硬碟安裝成只有 Puppy Linux 一個

系統的步驟。

步驟一:

在 Linux 下,透過 Menu-->System-->GParted partition manager 將硬碟劃分成:

EXT3 (EXT2、EXT4 也可以)

linux-swap (大小可設為 RAM 的兩倍)

NTFS(或 FAT32)

三部分。

在 Linux 下點選 tahr-6.0.2_大甲溪_1.0.ISO ,可以看到ISO的內部檔案,將這些內部檔案

全部拷貝到 NTFS(或 FAT32) partition 中。

步驟二:

USB 啟動 tahr-6.0.2_大甲溪_1.0。(不用理會第一次啟動的設定視窗)

menu --> Setup --> puppy 安裝程式。

安裝過程,選 FULL 安裝。

安裝過程,需 copy 光碟或特定目錄中的檔案。本例子中的特定目錄就是硬碟中的

NTFS(或 FAT32) partition。

安裝尾聲會問要不要安裝 Grub4dos,選 no。

步驟三:

Menu --> System --> Legacy GRUB Config 2013

Quick Mode --> Full --> Quick Install

步驟四:

硬碟啟動會先看到 GRUB Menu 兩秒鐘。

這個兩秒鐘可以藉 boot --> grub --> menu.lst 裡面的 timeout 2 改成 timeout 0 而變成 0 秒。

經驗分享:

我試過用 Ghost 11.5 備份 EXT3 或 EXT4 的 partition ,都失敗。

.

(

7.0.4 版的安裝,可以看這裡:

http://electronmania.blogspot.tw/2016/09/xenialpup704twscim_4.html

)

老電腦安裝 Windows 有跑不動的困擾,想把老電腦安裝成包含Windows的多重作業系統,

其實也沒什麼意義。所以,在老電腦上只安裝 Linux 一種作業系統是很務實的作法。

本文說明如何以USB啟動 tahr-6.0.2_大甲溪_1.0 ,再將硬碟安裝成只有 Puppy Linux 一個

系統的步驟。

步驟一:

在 Linux 下,透過 Menu-->System-->GParted partition manager 將硬碟劃分成:

EXT3 (EXT2、EXT4 也可以)

linux-swap (大小可設為 RAM 的兩倍)

NTFS(或 FAT32)

三部分。

在 Linux 下點選 tahr-6.0.2_大甲溪_1.0.ISO ,可以看到ISO的內部檔案,將這些內部檔案

全部拷貝到 NTFS(或 FAT32) partition 中。

步驟二:

USB 啟動 tahr-6.0.2_大甲溪_1.0。(不用理會第一次啟動的設定視窗)

menu --> Setup --> puppy 安裝程式。

安裝過程,選 FULL 安裝。

安裝過程,需 copy 光碟或特定目錄中的檔案。本例子中的特定目錄就是硬碟中的

NTFS(或 FAT32) partition。

安裝尾聲會問要不要安裝 Grub4dos,選 no。

步驟三:

Menu --> System --> Legacy GRUB Config 2013

Quick Mode --> Full --> Quick Install

步驟四:

硬碟啟動會先看到 GRUB Menu 兩秒鐘。

這個兩秒鐘可以藉 boot --> grub --> menu.lst 裡面的 timeout 2 改成 timeout 0 而變成 0 秒。

經驗分享:

我試過用 Ghost 11.5 備份 EXT3 或 EXT4 的 partition ,都失敗。

.

2015年5月18日 星期一

不明小小 partition 是病毒嗎?

.

我是在開始接觸 Linux 之後才查覺身邊的內外接硬碟、USB隨身碟、SD卡...常常發現

不明的小小 partition ,它們的空間都很小,都標示為 unallocated (未配置),大概介於

1~4MB 之間,例如:

印象中,這些小小 partition 通常都在最後面。

當時曾經這樣想:會不會只是 partition tool 本身產生的小誤差?

所以當時也沒有太在意它。

後來只要看到它們,就將它連同前一個 partition 一併刪除,然後再將兩者重新合併成

一個新的 partition。漸漸的,這種小小 partition 就越來越少見了。

至於會不會在跑 Windows 一段時間後,它們又自動跑出來?就沒有直接觀察到了。

當時有經歷過:在一顆有三個 partition的硬碟上,雖然重新 format 了系統 partition、

清了MBR、重新灌了 Windows,但是重新開機後,病毒依然存在。

後來發現這些病毒感染源藏在第二個、第三個 partition 的特殊地方,有些地方靠

Windows 雖然可以看到,但是看得到卻刪不掉。可以說:光靠 Windows 根本無輒。

但是透過 Linux 就很容易看到這些特殊地方,也很容易將它們刪除。

有一次看到病毒相關報導,大意是說有一種病毒會被藏在系統碰觸不到的「額外區域」

,等待被喚醒。而掃毒程式根本掃不到這些「額外區域」。

我對病毒沒有研究,不了解它的細部運作,但是這種「藏在額外區域,等待被喚醒」的

病毒,直覺上是很有可能的。

我甚至懷疑,硬碟、ADSL、光纖 MODEM 是不是也有可能被遠端刷入修改過的韌體?(很可怕烘~)

結論:

沒時間跟病毒玩、也沒那能耐,但是借助 Linux 看到一些可疑的地方,至少可以讓

自己更安全一些。

用 Puppy Linux 觀察有沒有小小 partition :

menu --> system --> GParted partition manager

.

我是在開始接觸 Linux 之後才查覺身邊的內外接硬碟、USB隨身碟、SD卡...常常發現

不明的小小 partition ,它們的空間都很小,都標示為 unallocated (未配置),大概介於

1~4MB 之間,例如:

印象中,這些小小 partition 通常都在最後面。

當時曾經這樣想:會不會只是 partition tool 本身產生的小誤差?

所以當時也沒有太在意它。

後來只要看到它們,就將它連同前一個 partition 一併刪除,然後再將兩者重新合併成

一個新的 partition。漸漸的,這種小小 partition 就越來越少見了。

至於會不會在跑 Windows 一段時間後,它們又自動跑出來?就沒有直接觀察到了。

當時有經歷過:在一顆有三個 partition的硬碟上,雖然重新 format 了系統 partition、

清了MBR、重新灌了 Windows,但是重新開機後,病毒依然存在。

後來發現這些病毒感染源藏在第二個、第三個 partition 的特殊地方,有些地方靠

Windows 雖然可以看到,但是看得到卻刪不掉。可以說:光靠 Windows 根本無輒。

但是透過 Linux 就很容易看到這些特殊地方,也很容易將它們刪除。

有一次看到病毒相關報導,大意是說有一種病毒會被藏在系統碰觸不到的「額外區域」

,等待被喚醒。而掃毒程式根本掃不到這些「額外區域」。

我對病毒沒有研究,不了解它的細部運作,但是這種「藏在額外區域,等待被喚醒」的

病毒,直覺上是很有可能的。

我甚至懷疑,硬碟、ADSL、光纖 MODEM 是不是也有可能被遠端刷入修改過的韌體?(很可怕烘~)

結論:

沒時間跟病毒玩、也沒那能耐,但是借助 Linux 看到一些可疑的地方,至少可以讓

自己更安全一些。

用 Puppy Linux 觀察有沒有小小 partition :

menu --> system --> GParted partition manager

.

2015年5月10日 星期日

用 fastboot 刷 hTC Wildfire S ROM

.

這是上一篇的第二部分

在上一篇中, 我們將 Wildfire S刷回了原廠的 ROM,並成功更新至最後版本。

接著我們可以透過 CWM recovery 5.0.2.8 將 ROM 備分出來:

如果我們想刪掉某些 app 或換某個字型,我們可以用 Linux 的 unyaffs 將 system.yaffs2.img

解開:

去 app 目錄刪不要的 app,去 fonts 目錄換想換的字型。

改好後,再用Linux 的 mkyaffs2image 壓回 system.yaffs2.img。

然後用 fastboot 將 system.yaffs2.img 刷回 Wildfire S A510e。

例如:

./fastboot flash boot boot.img

./fastboot flash system syste.yaffs2.img

刷的過程,會先在螢幕右上角顯示綠色的傳送進度:

然後是棕色的寫入進度:

也可以把 system.yaffs2.img 解成一個 system 目錄,再把從'ROM2.14台灣版本裡面拷貝

出來的 META-INF 目錄,以及CWM recovery 備份檔裡面的 boot.img,一起壓成 .zip 檔:

之後,這個zip檔就可以用 CWM Recovery 來刷。

不同的 META-INF 、不同的 boot.img ,都會影響製作出來的 .zip 能不能刷機成功。

如果想自己產生 META-INF ,或可參考這篇:

http://forum.xda-developers.com/showthread.php?t=1801690

或搜尋 signapk。

這是上一篇的第二部分

在上一篇中, 我們將 Wildfire S刷回了原廠的 ROM,並成功更新至最後版本。

接著我們可以透過 CWM recovery 5.0.2.8 將 ROM 備分出來:

如果我們想刪掉某些 app 或換某個字型,我們可以用 Linux 的 unyaffs 將 system.yaffs2.img

解開:

去 app 目錄刪不要的 app,去 fonts 目錄換想換的字型。

改好後,再用Linux 的 mkyaffs2image 壓回 system.yaffs2.img。

然後用 fastboot 將 system.yaffs2.img 刷回 Wildfire S A510e。

例如:

./fastboot flash boot boot.img

./fastboot flash system syste.yaffs2.img

刷的過程,會先在螢幕右上角顯示綠色的傳送進度:

然後是棕色的寫入進度:

也可以把 system.yaffs2.img 解成一個 system 目錄,再把從'ROM2.14台灣版本裡面拷貝

出來的 META-INF 目錄,以及CWM recovery 備份檔裡面的 boot.img,一起壓成 .zip 檔:

之後,這個zip檔就可以用 CWM Recovery 來刷。

不同的 META-INF 、不同的 boot.img ,都會影響製作出來的 .zip 能不能刷機成功。

如果想自己產生 META-INF ,或可參考這篇:

http://forum.xda-developers.com/showthread.php?t=1801690

或搜尋 signapk。

2015年5月4日 星期一

android 手機、平板的病毒

訂閱:

文章 (Atom)